정보보안 업무를 하다 보면 조직이 겪는 크고 작은 보안사고를 통해 정보보안의 필요성을 더욱 크게 느끼게 됩니다. 이런 식으로 보안사고를 겪은 사람들은 컨설팅, 솔루션도입, 보안서비스 이용 등을 통해 보안위험에 대응하려 합니다. 그러나 이 같은 노력에도 불구하고, 보안사고는 여전히 발생하곤 합니다. 주의를 기울이고 있는데도 보안사고가 일어나다니, 이상하다고요? 그 원인은 바로 “보안 업데이트”에 있습니다.

안티바이러스 VS 보안업데이트

대부분의 사람들이 V3, 알약, 바이로봇과 같이 안티바이러스 프로그램의 설치는 하는 반면, 보안 업데이트 설치는 자주 간과하곤 합니다. 우리가 알아야 할 점은 안티바이러스 프로그램이 모든 엔드포인트 보안위험에 대해 안전을 보장하지는 않는다는 것입니다. 예로 2015년 발생했던 “클리앙 랜섬웨어 악성코드 유포사례”와 같이, 단지 웹 서핑 만으로도 악성코드의 다운로드 및 실행이 이루어 질 수 있습니다.

물론 PC감염에까지 이르는 데는 취약점이 패치되지 않은 상태에서 악성코드 유포사이트에 방문해야 한다는 조건이 존재합니다. 이러한 공격행위를 익스플로잇이라 부르는데, 안티바이러스 프로그램은 이를 탐지하지 않습니다. 이렇듯 안티바이러스 프로그램과 보안 업데이트는 각각의 역할이 있으니, 한쪽에 치우치는 일이 없도록 해야 합니다.

보안 업데이트 적용주기 및 업데이트 프로세스

보안 업데이트는 개인과 조직이 처한 상황에 따라 적용 시기가 각기 다를 수 있으나 취약점을 제거해야 한다는 점에는 변함이 없습니다. 보안 업데이트 적용 시기는 공격코드 공개여부, 공격영향, 공격수행가능 위치 등을 고려합니다. 그리고 긴급으로 진행해야 할 업데이트와 그렇지 않은 업데이트를 선별할 수 있는 안목이 필요합니다.

또한 보안업데이트의 프로세스가 존재하는 경우 보다 성공적으로 업데이트를 수행할 수 있습니다. 예를 들어 취약점에 영향을 받는 시스템의 자산 파악 확인, 서비스 중요도에 따른 단계적 업데이트 진행, 업무 및 서비스 의존시간 내 업데이트 적용, 테스트 서버 업데이트 선적용 등의 작업 프로세스는 업무에 많은 도움이 될 것입니다.

취약점이 발생하는 이유

우리는 매번 보안 업데이트를 설치하지만 머지않아 또 다른 보안 업데이트를 설치하게 됩니다. 그러다 보면 취약점이 왜 발생하는지에 대해 의문을 가지게 됩니다.

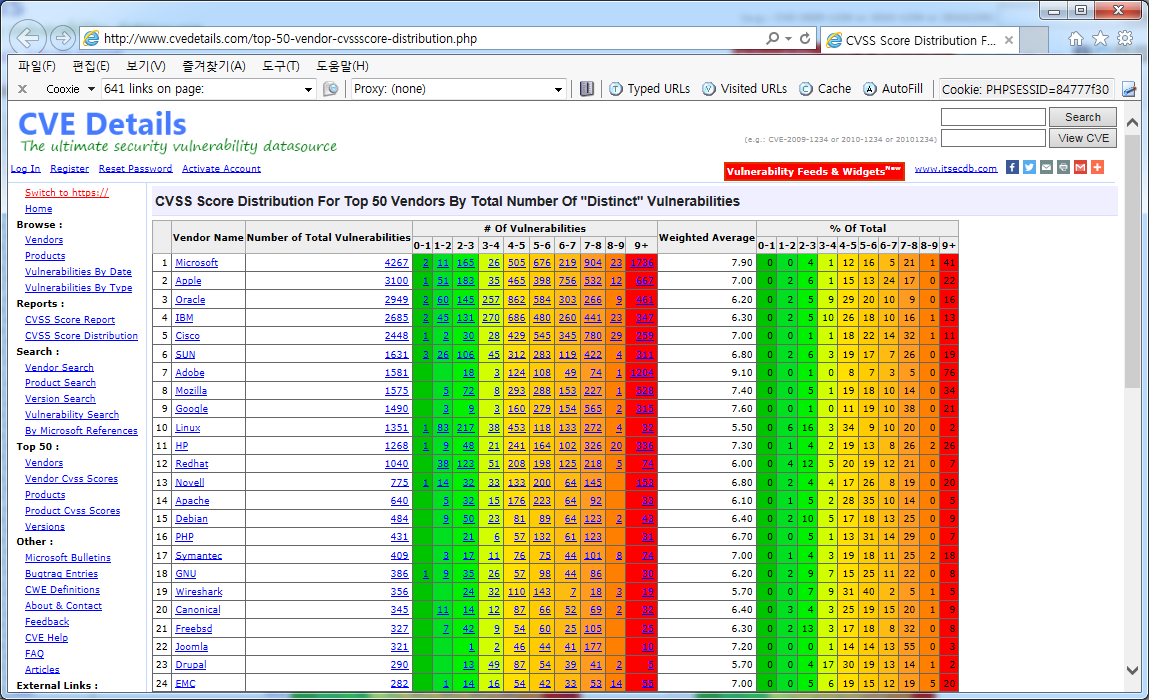

취약점이 존재하는 이유는 소프트웨어 또는 하드웨어의 버그 프로그램 설계상 결함이 존재하기 때문입니다. 공격자가 이를 악용할 경우 프로그램의 흐름을 의도하지 않은 방향으로 흘러가게 하거나 임의의 코드를 실행할 수 있게 됩니다. 여기서 임의의 코드는 공격자의 서버에 접속한다거나 악성코드를 다운로드 받고 실행할 수 있는 코드로 정의할 수 있는데, 결론적으로 사람에 의하여 만들어지는 프로그램이 완벽하지 않기 때문에 발생한다고 볼 수 있습니다. 즉, 현실적으로 무결한 코드는 존재하기 어렵다고 볼 수 있으며 아래의 화면이 이를 뒷받침하고 있습니다.

[ 벤더 별 취약점 발생 현황 ]

[참고] 신규 취약점 공격에 대응 할 수 있는 솔루션의 종류

신규 취약점에 대응 할 수 있는 솔루션으로 아래와 같은 안티익스플로잇 제품이 존재합니다. 단 안티바이러스와 마찬가지로 안티익스플로잇 또한 모든 공격에 대한 대응을 보장한다고 볼 수는 없습니다.

| 1) 바이로봇 APT Shield

– http://www.aptshield.co.kr/ 2) MALWARE BYTE – https://www.malwarebytes.org/ 3) 알약 익스플로잇 쉴드 – http://www.altools.co.kr/Download/ALYacExploitShield.aspx |

[참고] 신규 취약점 및 보안 업데이트 정보

보안 업데이트 및 동향 정보를 확인할 수 있는 사이트로 아래의 사이트를 추천합니다. 일부 사이트는 RSS 정보를 제공하는데, 이를 간단히 스크립트를 작성하여 메일로 발송하도록 설정한다면 보다 빠르게 업데이트 정보를 파악 할 수 있습니다.

| 1) 인터넷기사

http://www.boannews.com/media/list.asp?kind=1 http://dailysecu.com/ http://thehackernews.com/ 2) 취약점 업데이트 알림 http://krcert.or.kr/data/secNoticeList.do 3) exploit http://www.securityfocus.com 4) CVS Search http://www.cvedetails.com/ http://www.cvedetails.com/top-50-vendor-cvssscore-distribution.php 5) 보안프로젝트 리서치 https://facebook.com/groups/369064456495824 |