④ 멀티 팩터 인증(MFA) 설정 편

클라우드 계정 보안을 위해

IAM 비밀번호 정책을 준수하는 직원 A씨,하지만 비밀번호가 자주 바뀌다 보니

잊지 않으려 포스트잇에 적게 됩니다… 😥

비밀번호 정책의 중요성은 모두가 인지하고 있습니다. 조직 차원에서 직원 계정의 비밀번호 최소 길이, 강도, 만료 기간을 설정하기 때문에 계정을 안전하게 관리할 수 있죠.

AWS를 사용하는 클라우드 조직이라면 “AWS 보안 가이드 ② 지금 사용하는 비밀번호, 얼마나 안전할까?” 에서 소개한 방법과 같이 IAM 사용자가 복잡한 비밀번호를 사용할 수 있도록 독려해야 합니다.

하지만 비밀번호가 복잡하고 자주 바뀌는 것과 비례해서 직원은 피곤함을 느낍니다. 길고 복잡한 비밀번호는 안 그래도 암기하기 어려운데 주기적으로 바뀌기 때문입니다.

”얼마 전에 바꾼 거 같은데 또 변경 알림이 왔네? 에휴, 이번엔 또 무슨 걸로 바꿔야 하나… 🙄 ”

비밀번호 정책을 알맞게 수립하더라도 정작 사용자들이 비밀번호를 기억하기 위해 포스트잇이나 회사 다이어리에 적어두는 일이 종종 발생합니다. 아무리 복잡하더라도 비밀번호를 종이에 적어 모두 노출하는 경우 계정 정보 탈취 피해를 볼 수 있습니다.

이런 딜레마를 극복하기 위해 아예 하나의 인증 절차를 더 만들어서 계정을 안전하게 유지하는 방법이 있습니다. 바로 멀티 팩터 인증(MFA)입니다.

멀티 팩터 인증(MFA)이란?

멀티 팩터 인증, 일명 MFA는 Multi Factor Authentication의 약자입니다. 말 그대로 기본 암호 외에도 추가적인 인증 요소가 있다는 뜻으로 다요소 인증, 다중 요소 인증 등으로 불리기도 합니다.

멀티 팩터 인증을 사용한다면 비밀번호가 탈취되더라도 2차 인증을 거쳐야지만 로그인에 성공할 수 있기 때문에 안전장치 효과를 누릴 수 있습니다.

멀티 팩터 인증(MFA)은 사용자에게 암호 이외의 추가 정보를 입력하도록 요구하는 다중 단계 계정 로그인 과정입니다.

예를 들어, 사용자에게 암호와 더불어 이메일로 전송된 코드 입력, 보안 암호 질문에 응답, 지문 스캔 등을 요청할 수 있습니다.

두 번째 인증 양식을 사용하면 시스템 암호 도용 시 무단 계정 액세스를 방지하는 데 도움이 됩니다.

이런 멀티 팩터 인증 방식은 일상생활에서도 접할 수 있습니다. 금융기관에서 흔히 사용하는 OTP 디바이스가 그 예입니다. 여기서 OTP는 One Time Password의 약자로 일회용 비밀번호를 의미합니다.

인터넷뱅킹에서 고액 송금 등과 같이 특정 거래를 할 때, 사전에 발급받은 OTP 디바이스를 통해 일회용 비밀번호를 발급받고 2차 본인 인증을 하게 됩니다.

거래가 발생할 때마다 매번 새로운 비밀번호가 생성되기 때문에 고정된 비밀번호로 인증하는 다른 방식보다 훨씬 안전합니다.

AWS에서도 MFA의 한 종류로 일회용 비밀번호를 생성하는 방법을 제공하고 있습니다. 그렇다면 AWS MFA에 어떤 종류가 있고, 방법마다 어떤 장점을 가지고 있는지 살펴볼까요?

AWS에서 사용 가능한 멀티 팩터 인증(MFA) 종류

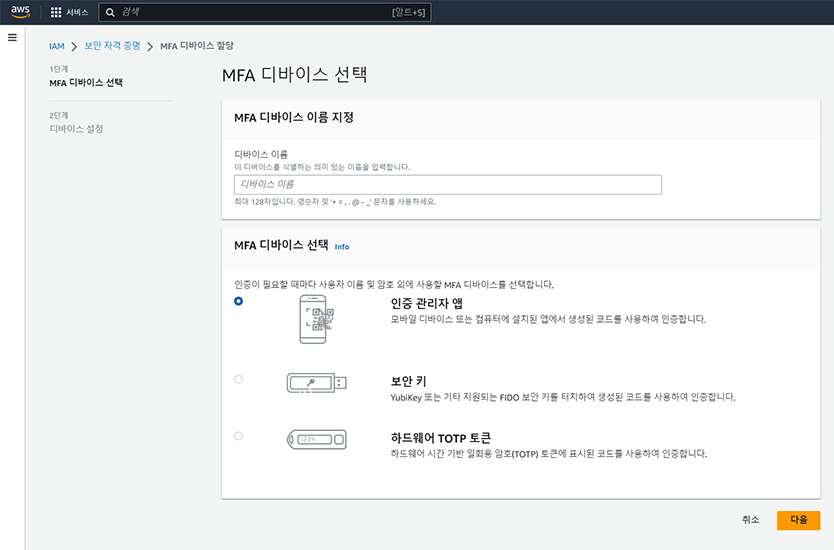

AWS에서 사용 가능한 MFA에는 크게 3가지 유형이 있습니다. MFA로 로그인하려면 사용자 이름 및 암호 외에 MFA 디바이스의 인증 코드를 필요로하는데요. 이때 MFA 인증을 받을 디바이스를 3가지 종류 중에 선택할 수 있습니다.

사용 가능한 MFA의 종류

- 인증 관리자 앱

- 보안 키

- 하드웨어 TOTP 토큰

- 인증 관리자 앱(Authenticator App)

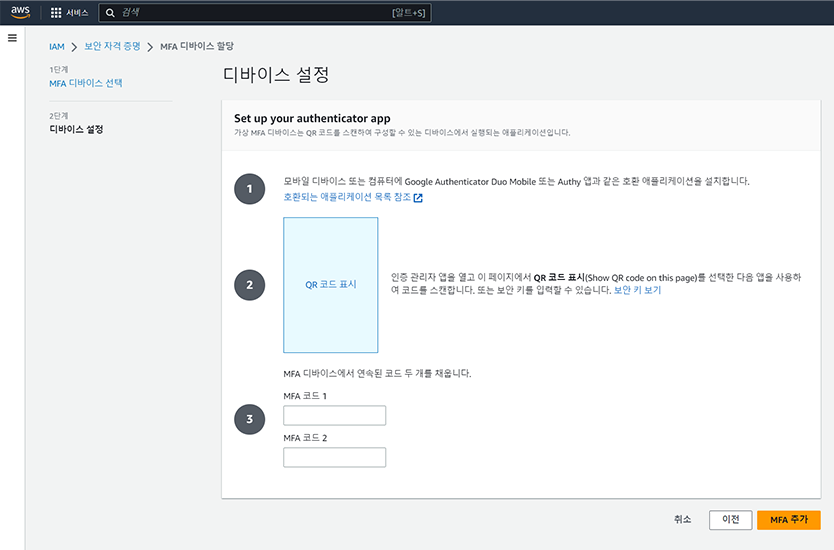

인증 관리자 앱은 가장 흔히 사용되고 있으며 스마트폰이나 컴퓨터에 MFA를 지원하는 인증 관리자 앱에서 생성되는 코드를 통해 인증하는 방식입니다.

앱을 다운받고 초반 설정만 해두면 되기 때문에 언제 어디서는 앱을 이용할 수 있는 환경이라면 편리하게 인증할 수 있다는 장점이 있습니다.

스마트폰을 사용하는 경우 MFA 앱으로 Google Authenticator, Microsoft Authenticator, 1Password 등이 있으며 개인 선호에 맞게 선택이 가능합니다.

안드로이드 및 아이폰 OS에 따라 사용 가능한 앱 예시는 이곳에서 확인할 수 있습니다.

만약 스마트폰을 분실하거나 초기화하는 것이 걱정된다면 태블릿, PC 등에서 동일한 계정 MFA를 백업하거나 동기화할 수 있습니다.

인증 관리자 앱은 물리적 디바이스를 갖고 있지 않아도 된다는 장점 또한 있으며, 해당 특징 때문에 가상 MFA 디바이스라 불리기도 합니다.

- 보안 키(Security Key)

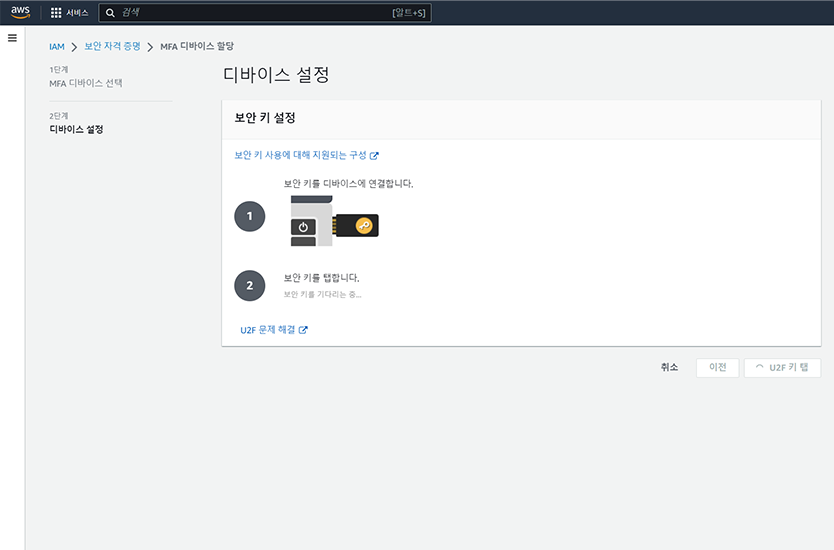

보안 키는 YubiKey 또는 FIDO 보안 키를 터치하여 생성된 코드를 사용하여 인증하는 방법입니다.

아래 이미지와 같이 MFA를 위해서는 반드시 물리적 디바이스(보안 키)가 사용자의 컴퓨터에 연결되어 있어야 합니다.

따라서 ‘1. 인증 관리자 앱 방식(Authenticator App)’과 달리 서로 다른 장치 간 동기화가 불가능합니다.

사용자가 반드시 MFA 디바이스를 소유하고 있어야 한다는 번거로움이 있지만, 별도 프로그램 없이도 MFA를 구성할 수 있기 때문에 높은 보안을 구성한다는 장점이 있습니다.

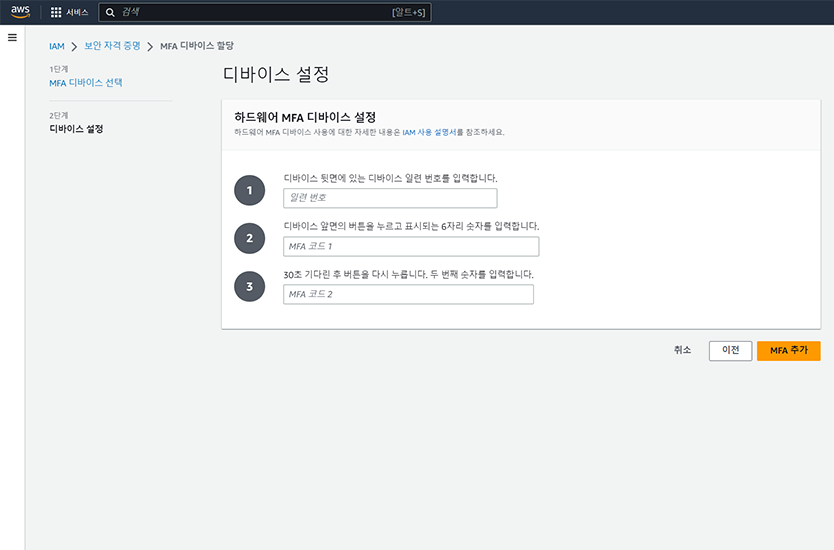

- 하드웨어 TOTP 토큰(Hardware TOTP Token)

TOTP는 Time-base One Time Password의 약자로 시간 기반 일회용 비밀번호를 의미합니다.

시간 기반 일회용 비밀번호는 일회용 비밀번호(OTP)를 생성하는 알고리즘으로 많은 MFA 시스템에 사용되며 AWS에서는 TOTP를 하드웨어 토큰 방식으로 지원하고 있습니다.

해당 방법은 ‘2. 보안 키(Security Key)’ 방법처럼 물리적인 디바이스를 사용하지만, 컴퓨터에 연결하는 것이 아니라 독립된 디바이스가 인증을 위한 여섯 자리 숫자 코드를 제공합니다.

해당 MFA 디바이스는 각 IAM 사용자에게 할당되며 사용자별로 고유해야 한다는 조건을 갖춰야 한다는 특징이 있습니다.

이제까지 AWS에서 설정할 수 있는 MFA 종류에 대해서 알아보았습니다.

AWS에서 제공하는 MFA는 루트 사용자, IAM 사용자 관계 없이 모두 설정할 수 있기 때문에 어떤 사용자라도 MFA 설정을 활성화하는 것이 안전합니다.

AWS에서 루트 사용자와 IAM 사용자 MFA 설정을 어떻게 하는지 차례대로 살펴보겠습니다!

AWS에서 멀티 팩터 인증(MFA) 설정 방법

루트 사용자 멀티 팩터 인증(MFA) 설정

- 루트 사용자의 MFA 상태를 확인하려면 우선 AWS Management 콘솔에 로그인해야 합니다.

- 오른쪽 상단의 탐색 모음에서 사용자 이름을 선택한 후 보안 자격 증명을 선택합니다.

- 멀티 팩터 인증(MFA)에서 MFA 디바이스 할당을 클릭합니다.

IAM 사용자 멀티 팩터 인증(MFA) 설정

- IAM 사용자 MFA 상태를 확인하려면 IAM 콘솔에 접속해야 합니다.

- 탐색 창에서 사용자를 선택합니다.

- 사용자 목록에서 IAM 사용자 이름을 선택합니다.

- 보안 자격 증명 탭을 선택하고 멀티 팩터 인증(MFA)에서 MFA 디바이스 할당을 선택합니다.

보안을 강화하기 위해 IAM 로그인 시 반드시 MFA를 사용하도록 정책을 설정할 수 있습니다.

더욱 자세한 내용은 가비아 매뉴얼 “IAM 계정에 멀티 팩터 인증(MFA) 적용”에서 확인해 보세요!

가비아는 AWS의 파트너 MSP로서 다양한 보안 서비스를 제공하고 있습니다. AWS MFA 설정 외에도 해킹이나 보안 사고가 불안하다면 추가적인 서비스나 솔루션을 검토해 보세요!

가비아는 과학기술정보통신부 인증을 받은 보안관제 전문기업으로서 AWS 고객을 위한 보안 서비스를 제공하고 있습니다😉

AWS 보안 가이드 시리즈 보러 가기

AWS 보안 가이드 ① AWS 계정이 해킹됐는데 AWS 책임이 아니라고요?

AWS 보안 가이드 ② 지금 사용하는 비밀번호, 과연 얼마나 안전할까?

AWS 보안 가이드 ③ AWS 요금 폭탄을 피하는 법!

AWS 보안 가이드 ④ IAM 로그인… 반드시 ‘이것’ 해야한다? (현재글)

Summary

멀티 팩터 인증(MFA)이란?

멀티 팩터 인증, 일명 MFA는 Multi Factor Authentication의 약자입니다. 말 그대로 기본 암호 외에도 추가적인 인증 요소가 있다는 뜻으로 다요소 인증, 다중 인증 인증 등으로 불리기도 합니다. 멀티 팩터 인증을 사용한다면 비밀번호가 탈취되더라도 2차 인증을 거쳐야지만 로그인에 성공할 수 있기 때문에 안전장치 효과를 누릴 수 있습니다.

시간 기반 일회용 비밀번호(TOTP)란?

TOTP는 Time-base One Time Password의 약자로 시간 기반 일회용 비밀번호를 의미합니다. 시간 기반 일회용 비밀번호는 일회용 비밀번호(OTP)를 생성하는 알고리즘으로 많은 MFA 시스템에 사용되며 AWS에서는 TOTP를 하드웨어 토큰 방식으로 지원하고 있습니다.

AWS에서 사용 가능한 멀티 팩터 인증(MFA) 방법에는 무엇이 있나요?

AWS에서 사용 가능한 MFA에는 크게 3가지 유형이 있습니다. 인증 관리자 앱, 보안 키, 하드웨어 TOTP 토큰 중에 원하는 MFA 디바이스를 선택할 수 있습니다.

루트 사용자 멀티 팩터 인증(MFA) 설정은 어떻게 해야하나요?

루트 사용자의 MFA 상태를 확인하려면 우선 AWS Management 콘솔에 로그인해야 합니다. 오른쪽 상단의 탐색 모음에서 사용자 이름을 선택한 후 보안 자격 증명을 선택합니다. 멀티 팩터 인증(MFA)에서 MFA 디바이스 할당 버튼을 클릭합니다.

IAM 사용자 멀티 팩터 인증(MFA) 설정은 어떻게 해야하나요?

IAM 사용자 MFA 상태를 확인하려면 IAM 콘솔에 접속해야 합니다. 탐색 창에서 사용자를 선택합니다. 사용자 목록에서 IAM 사용자 이름을 선택합니다. 보안 자격 증명 탭을 선택하고 멀티 팩터 인증(MFA)에서 MFA 디바이스 할당을 선택합니다.